Trong những tháng gần đây, nhóm hacktivist Twelve đã nổi lên với hàng loạt cuộc tấn công mạng nhắm vào các mục tiêu của Nga, sử dụng kho công cụ có sẵn công khai để gây thiệt hại nặng nề. Theo báo cáo phân tích từ Kaspersky, Twelve không yêu cầu tiền chuộc cho việc giải mã dữ liệu như các nhóm ransomware khác. Thay vào đó, mục tiêu chính của họ là mã hóa dữ liệu và sau đó phá hủy hạ tầng của nạn nhân bằng cách sử dụng các công cụ “wiper” để ngăn chặn việc khôi phục.

Phương thức tấn công độc hại và mục tiêu của nhóm hacktivist Twelve

Kể từ khi được hình thành vào tháng 4 năm 2023, sau khi xung đột giữa Nga và Ukraine bùng nổ, Twelve đã tiến hành các cuộc tấn công mạng nhằm tê liệt mạng lưới của nạn nhân và phá vỡ hoạt động kinh doanh. Điều khác biệt trong chiến thuật của nhóm này là thay vì đòi tiền chuộc, Twelve nhắm đến việc gây thiệt hại tối đa cho các tổ chức, điều này cho thấy đây là một nhóm hacktivist (tin tặc hoạt động vì động cơ chính trị hoặc tư tưởng) thay vì vì lợi nhuận tài chính.

Không chỉ tập trung vào việc phá hoại, nhóm này còn tiến hành các chiến dịch hack-and-leak (tấn công và rò rỉ dữ liệu), nơi chúng đánh cắp thông tin nhạy cảm và sau đó chia sẻ công khai trên kênh Telegram của mình. Điều này gây ra những hậu quả nặng nề về bảo mật và tài chính cho các tổ chức bị tấn công.

Sự liên hệ với nhóm ransomware DARKSTAR

Kaspersky phát hiện rằng Twelve có những điểm tương đồng về cơ sở hạ tầng và chiến thuật với nhóm ransomware DARKSTAR (hay còn gọi là COMET hoặc Shadow). Mặc dù DARKSTAR chủ yếu sử dụng chiến thuật tống tiền kép (double extortion) như các nhóm ransomware thông thường, Twelve lại có mục tiêu rõ ràng là phá hoại. Điều này cho thấy sự phức tạp và đa dạng của các mối đe dọa mạng hiện đại, nơi các nhóm khác nhau có thể chia sẻ kỹ thuật nhưng lại hướng đến những mục đích khác nhau.

Quy trình tấn công của nhóm hacktivist Twelve

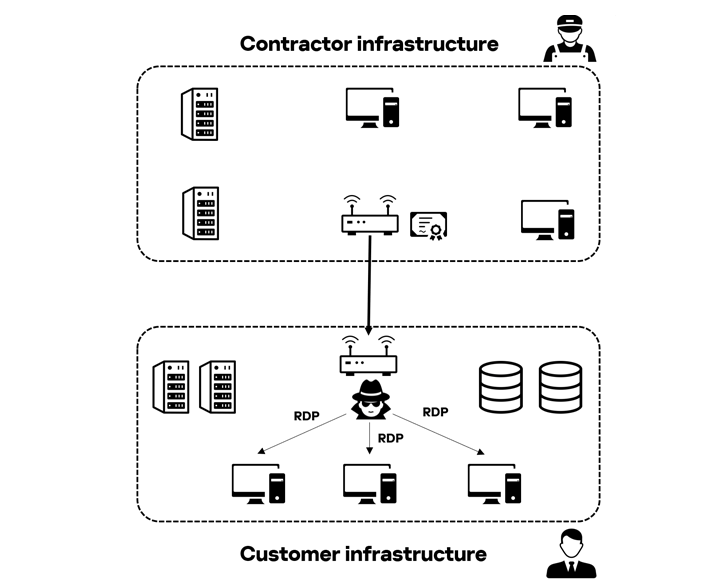

Twelve bắt đầu cuộc tấn công bằng cách lợi dụng tài khoản hợp lệ của người dùng cục bộ hoặc tài khoản miền (domain accounts), sau đó sử dụng Remote Desktop Protocol (RDP) để di chuyển ngang trong hệ thống. Trong một số trường hợp, chúng tấn công thông qua các nhà thầu của nạn nhân, chiếm quyền truy cập vào hệ thống hạ tầng của nhà thầu và sử dụng chứng chỉ của họ để kết nối với VPN của khách hàng.

Sau khi có quyền truy cập, nhóm sử dụng RDP để kết nối và xâm nhập vào hạ tầng của khách hàng. Để thực hiện điều này, Twelve sử dụng nhiều công cụ phổ biến như: Cobalt Strike, Mimikatz, Chisel, BloodHound, PowerView, và CrackMapExec để đánh cắp thông tin đăng nhập, khám phá hệ thống, lập bản đồ mạng và leo thang quyền hạn.

Những kết nối RDP độc hại này thường được tunnel qua ngrok để giấu các hoạt động bất hợp pháp của mình. Nhóm cũng sử dụng PHP web shell như WSO web shell, có khả năng thực thi các lệnh tùy ý, di chuyển tệp tin hoặc gửi email. Điều này giúp nhóm dễ dàng điều khiển từ xa hệ thống của nạn nhân.

Tấn công qua lỗ hổng bảo mật và che giấu phần mềm độc hại

Trong một sự cố được điều tra, nhóm hacktivist Twelve đã khai thác các lỗ hổng bảo mật đã biết, chẳng hạn như CVE-2021-21972 và CVE-2021-22005 trên VMware vCenter, để cài đặt một web shell nhằm thả một backdoor có tên là FaceFish. Để duy trì quyền kiểm soát hạ tầng, chúng sử dụng PowerShell để thêm người dùng và nhóm vào miền, cũng như thay đổi ACLs (Access Control Lists) cho các đối tượng trong Active Directory.

Để tránh bị phát hiện, Twelve ngụy trang các phần mềm độc hại và nhiệm vụ của mình dưới tên của các sản phẩm hoặc dịch vụ hợp pháp, chẳng hạn như “Update Microsoft,” “Yandex,” hoặc “intel.exe.” Một trong những cách mà chúng che giấu là tắt các quy trình của phần mềm bảo mật Sophos bằng script PowerShell (“Sophos_kill_local.ps1”) trên các máy bị tấn công.

Triển khai ransomware và công cụ wiper để phá hủy dữ liệu

Ở giai đoạn cuối của cuộc tấn công, Twelve sử dụng Windows Task Scheduler để khởi chạy mã độc ransomware và wiper, nhưng trước đó chúng đã thu thập và xuất dữ liệu nhạy cảm của nạn nhân dưới dạng ZIP và chia sẻ qua dịch vụ chia sẻ tệp DropMeFiles.

Nhóm hacktivist Twelve sử dụng phiên bản mã nguồn mở của LockBit 3.0 ransomware để mã hóa dữ liệu của nạn nhân. Trước khi thực hiện, ransomware này sẽ tắt các quy trình có thể cản trở việc mã hóa tệp tin. Sau khi hoàn thành việc mã hóa, nhóm sẽ triển khai công cụ wiper, có cùng đặc tính với mã độc Shamoon, để xóa sạch các nội dung trên ổ đĩa bằng cách ghi đè dữ liệu bằng các byte ngẫu nhiên, đồng thời viết lại MBR (Master Boot Record), ngăn cản nạn nhân khôi phục hệ thống.

Kết luận

Twelve là một nhóm hacktivist cực kỳ nguy hiểm với khả năng tấn công đa dạng và có tổ chức. Mặc dù sử dụng các công cụ có sẵn công khai, chúng vẫn có thể gây ra thiệt hại nghiêm trọng bằng cách kết hợp các kỹ thuật tinh vi và các lỗ hổng bảo mật đã biết. Các cuộc tấn công của nhóm hacktivist Twelve nhắm đến việc phá hoại các mục tiêu mà không mang lại lợi ích tài chính, cho thấy động cơ chính trị hoặc tư tưởng đằng sau các hành động này.

Tuy nhiên, điều này cũng đồng nghĩa với việc các biện pháp phòng chống dựa trên nhận dạng các công cụ phổ biến có thể giúp phát hiện và ngăn chặn kịp thời các cuộc tấn công từ nhóm này.

Xem thêm Ransomware mới Cicada3301: Liệu có mối liên hệ với BlackCat?.

![[AWS Lab Series] Lab 4: Cấu hình Elastic Block Store (EBS) cơ bản 6 AWS-Lab-4](https://sinhviencntt.net/wp-content/uploads/2022/07/AWS-Lab-4-350x250.png)

![[AWS Lab Series] Lab 3: Cấu hình IP tĩnh cho EC2 instance - Elastic IP 7 AWS-Lab-3](https://sinhviencntt.net/wp-content/uploads/2022/07/AWS-Lab-3-350x250.png)

![[AWS Lab Series] Lab 2: Kết nối Remote Desktop đến Amazon EC2 8 AWS Lab 2](https://sinhviencntt.net/wp-content/uploads/2022/07/AWS-Lab-2-e1657012866248-350x250.png)

![[CEH] Module 10 – Phần 2: Một số kiểu tấn công từ chối dịch vụ DoS/DDoS 9 [CEH] Module 10 – Phần 2: Một số kiểu tấn công từ chối dịch vụ DoS/DDoS](https://sinhviencntt.net/wp-content/uploads/2024/09/m10-p2-75x75.png)